JINIers

[PCK] Configure Secure RDP using a Windows Bastion Host(미완) 본문

Configure Secure RDP using a Windows Bastion Host [미완성]

Windows 배스천 호스트를 사용하여 보안 RDP 구성

* Bastion Host

- 침입차단 sw가 설치되어 내부-외부네트워크 사이에서 일종의 게이트 역할을 수행하는 호스트

- 네트워크 보안 상 가장 중요한 방화벽 호스트

- 이 외에도 screened host, dual homed host, screened subnet, multi homed host 등이 있음

- 참고 https://blog.naver.com/pentamkt/221034903499

** 참고 : https://www.youtube.com/watch?v=jfIxkg4RiS8

목표

1. 보안 프로덕션 windows 서비스를 호스팅할 새 VPC 생성

2. 내부 전용 네트워크 인터페이스를 사용하여 새 VPC의 서브넷에 연결된 Windows 호스트를 생성

3. 외부에서 액세스 할 수 있는 네트워크 인터페이스를 사용하여 Windows 배스천 호스트(점프 박스)를 만듦

4. 배스천 호스트를 점프박스로 사용하여 인터넷에서 보안 Windows 호스트를 관리할 수 있도록 방화벽 규칙을 구성

---------------------------------

도전 시나리오

귀하의 회사는 클라우드에 새로운 애플리케이션 서비스를 배포하기로 결정했으며 귀하의 할당은 배포될 Windows 서비스를 관리하기 위한 보안 프레임워크를 개발하는 중입니다. 보안 프로덕션 Windows 서버를 위한 새 VPC 네트워크 환경을 생성해야 합니다.

프로덕션 서버는 처음에 외부 네트워크와 완전히 격리되어야 하며 인터넷에서 직접 액세스하거나 인터넷에 직접 연결할 수 없습니다. 이 환경에서 첫 번째 서버를 구성하고 관리하려면 Microsoft RDP(원격 데스크톱 프로토콜)를 사용하여 인터넷에서 액세스할 수 있는 배스천 호스트 또는 점프 박스도 배포해야 합니다. 배스천 호스트는 인터넷에서 RDP를 통해서만 액세스할 수 있어야 하며 RDP를 사용하여 VPC 네트워크 내부의 다른 컴퓨팅 인스턴스와만 통신할 수 있어야 합니다.

또한 회사에는 기본 VPC 네트워크에서 실행되는 모니터링 시스템이 있으므로 모든 컴퓨팅 인스턴스에는 기본 VPC 네트워크에 대한 내부 전용 연결이 있는 두 번째 네트워크 인터페이스가 있어야 합니다.

-----------------------------

당신의 도전

새 VPC 서브넷 내부의 외부 통신용으로 구성되지 않은 보안 Windows 시스템을 배포한 다음 해당 보안 시스템에 Microsoft Internet Information Server를 배포합니다.

[작업]

- 단일 서브넷이 있는 새 VPC 네트워크를 만듭니다.

- 배스천 호스트 시스템에 대한 외부 RDP 트래픽을 허용하는 방화벽 규칙을 만듭니다.

- VPC 네트워크와 기본 네트워크 모두에 연결된 두 개의 Windows 서버를 배포합니다.

- 시작 스크립트를 가리키는 가상 머신을 만듭니다.

- 가상 머신에 대한 HTTP 액세스를 허용하도록 방화벽 규칙을 구성합니다.

[체크 포인트]

1. 기본이 아닌 새 VPC가 생성되었습니다.

2. 새 VPC에는 기본이 아닌 새 서브넷이 포함되어 있습니다.

3. TCP 포트 3389 트래픽(RDP용)을 허용하는 방화벽 규칙이 있습니다.

4. TCP 포트 3389 방화벽 규칙이 적용되는 공용 IP주소가 있는 vm-bastionhost라는 windows 컴퓨팅 인스턴스가 있습니다.

5. 공개 IP주소가 없는 vm-securehost라는 windows 컴퓨팅 인스턴스가 있습니다.

6. vm-securehost는 microsoft IIS 웹 서버 소프트웨어를 실행하고 있습니다.

---------------------------------------------------------------------------------------

1. VPC 네트워크 생성

- securenetwork 생성

- vpc subnet : securenetwork-sub

- bastion host의 인바운드 RDP 트래픽(tcp 3389)을 허용하는 방화벽 규칙 구성

vpc network > create VPC network > name : securenetwork > subnet name : securenetwork-sub > rigion : us-central1-a > ip add range : 192.168.16.0/20(이건 어떻게 나오는 값인거야) > create

--- 체크포인트 1,2 완료 ---

vpc network details > firewall rules > add firwall rule > 조건 맞추고 > create

- name : secure-allow-rdp

- target tags : rdp

- source ip range : 0.0.0.0/0

- tcp : 3389

--- 체크포인트 3 완료 ---

2. Windows 인스턴스 배포 및 사용자 암호 구성

2-1. vm-securehost : 두 개의 네트워크 인터페이스로 호출되는 Windows 2016 서버 인스턴스를 배포

새 VPC 서브넷에 대한 내부 전용 연결로 첫 번째 네트워크 인터페이스를 구성하고 기본 VPC 네트워크에 대한 내부 전용 연결로 두 번째 네트워크 인터페이스를 구성합니다. 이것은 보안 서버입니다.

compute engine > vm instance > create > 조건 맞추고 > create

- name : vm-securehost

- machine type : n1-standard-2

- boot disk

* os : windows server

* version : windows server 2016 datacenter

* size : 150

- tags : http-server

- network tags : rdp

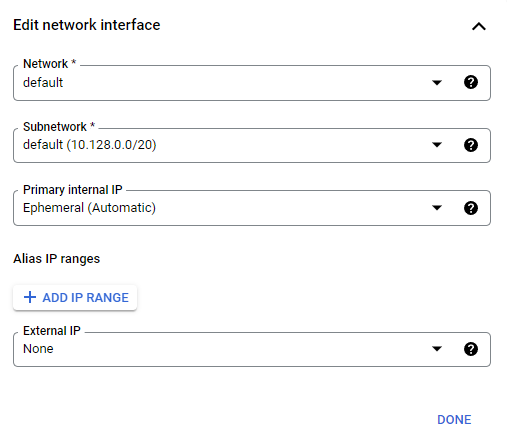

- network interfaces_1 = network : securenetwork로 설정 / subnetwork : securenetwork-sub / external ip : none

- network interfaces_2 = network : default / external ip : none

--- 체크포인트 5 완료 ---

2-2. vm-bastionhost : 두 개의 네트워크 인터페이스로 호출되는 두 번째 Windows 2016 서버 인스턴스를 설치

임시 공개(외부 NAT) 주소를 사용하여 새 VPC 서브넷에 연결하도록 첫 번째 네트워크 인터페이스를 구성하고 기본 VPC 네트워크에 대한 내부 전용 연결로 두 번째 네트워크 인터페이스를 구성합니다. 이것은 점프 박스 또는 bastion host입니다.

compute engine > vm instance > create > 조건 맞추고 > create

- name : vm-bastionhost

- machine type : n1-standard-2

- boot disk

* os : windows server

* version : windows server 2016 datacenter

* size : 150

- tags : http-server

- network tags : rdp

- network interfaces_1 = network : securenetwork로 설정 / subnetwork : securenetwork-sub / external ip : 기존설정 건드리지 않음

- network interfaces_2 = network : default / external ip : none

--- 체크포인트 4 완료 ---

2-3. Windows 인스턴스가 생성된 후 각 인스턴스에 연결하기 위해 사용자 계정을 만들고 Windows 암호를 재설정합니다. 다음 gcloud명령은 라는 새 사용자를 만들고 해당 지역 에 있는 app-admin라는 호스트의 비밀번호를 재설정합니다.

gcloud compute reset-windows-password vm-bastionhost --user app_admin --zone us-central1-a

또는 Compute Engine 콘솔에서 비밀번호를 강제로 재설정할 수 있습니다. 해당 인스턴스에 대한 로그인 자격 증명이 다르기 때문에 두 번째 호스트에 대해 이 작업을 반복해야 합니다.

shell >

gcloud compute reset-windows-password vm-bastionhost --user app_admin --zone us-central1-a

y

gcloud compute reset-windows-password vm-securehost --user app_admin --zone us-central1-a

y

3. 보안 호스트에 연결하고 internet information server 구성

보안 호스트에 연결하려면 먼저 배스천 호스트에 RDP를 수행해야 하며, 거기에서 두 번째 RDP 세션을 열어 보안 호스트의 내부 사설 네트워크 주소에 연결해야 합니다. 외부 주소가 있는 Windows Compute 인스턴스는 Compute Instance 요약 페이지에서 Windows Compute 인스턴스 옆에 나타나는 RDP 버튼을 사용하여 RDP를 통해 연결할 수 있습니다.

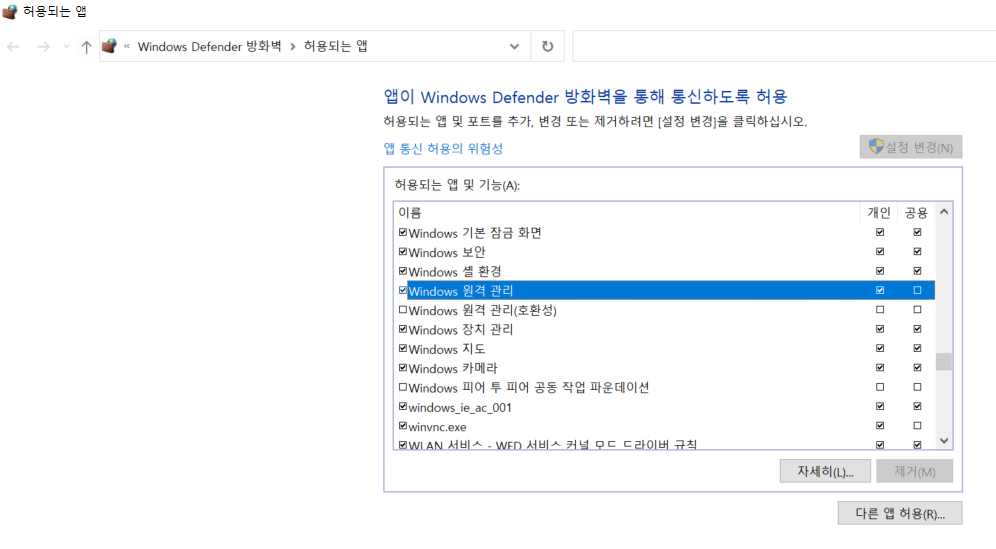

Windows 서버에 연결되면 명령을 사용하여 Microsoft RDP 클라이언트를 시작하거나 시작 메뉴에서 mstsc.exe검색할 수 있습니다.

Remote Desktop Manager이렇게 하면 인스턴스 자체에 직접 인터넷 연결이 없는 경우에도 배스천 호스트에서 동일한 VPC의 다른 컴퓨팅 인스턴스로 연결할 수 있습니다.

vm-bastionhost rdp 접속 << 은 띠발 또 여기서 막힘 ㅂㄷㅂㄷ

https://answers.microsoft.com/ko-kr/windows/forum/all/%EC%9B%90%EA%B2%A9/beacf14c-66bb-44e8-8296-90a2024bb2a7

이거보고 다시하기..

sdfsdf

dsfsdfsd

ㅇㄹㅇㄹㄴ

ㄴㅇㄹ

ㄴㅇㄹ

ㅇ

ㅇㄴㄹ

ㄴㅇㄹ

ㅇㄹㅇㄹ

Download the RDP file if you will be usuing a 3rd-party client 눌러서 다운받음

는 안됨 시발

ㅇㄹㅇㄴㄹ

'GCP > Qwiklabs' 카테고리의 다른 글

| [Qwiklabs] HTTP Load Balancer with Cloud Armor (0) | 2022.03.02 |

|---|---|

| [Qwiklabs] VPC Networks - Controlling Access (0) | 2022.02.28 |

| [Qwiklabs]Networking in Google Cloud _User Authentication: Identity-Aware Proxy (0) | 2022.02.28 |

| [Qwiklabs] VPC Networking Fundamentals (0) | 2022.02.28 |

| [PCK] Migrate a MySQL Database to Google Cloud SQL (0) | 2022.02.25 |